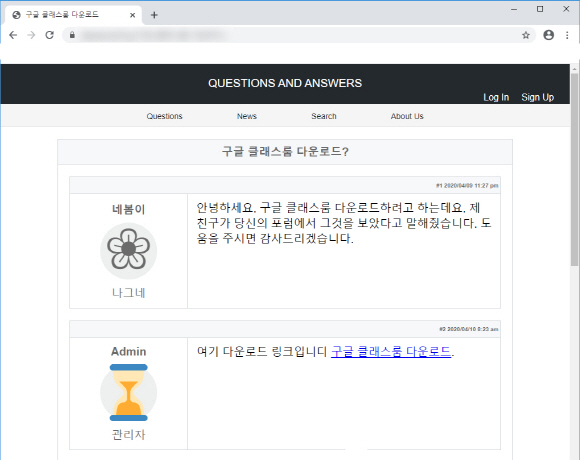

23일 안랩에 따르면 공격자는 먼저 보안이 취약한 웹서버를 해킹해 자신이 만든 원격수업 관련 프로그램·파일 다운로드 위장 피싱 웹페이지를 업로드 했다.

이후 사용자가 원격 수업에 필요한 프로그램이나 파일을 찾기 위해 구글 클래스룸(원격 수업 프로그램), 웹캠 드라이버(웹캠 동작 프로그램), OO교육 교과서 등의 검색어를 입력하면 해당 피싱 사이트가 노출되도록 유도했다.

사용자가 피싱 사이트에 접속하면 파일 다운로드 링크를 사칭한 콘텐트가 나타난다. 사용자가 내려받은 압축파일을 실행하면 블루크랩 랜섬웨어에 감염된다. 현재 안랩 V3 제품군은 해당 랜섬웨어를 진단 및 차단하고 있다.

김동현 안랩 분석팀 연구원은 "공격자는 랜섬웨어 감염 성공확률을 높이기 위해 사용자가 많이 찾는 이슈와 키워드를 랜섬웨어 유포에 활용한다"며 "원격수업을 위한 파일과 프로그램은 반드시 공식 페이지를 이용해 다운로드 받아야한다"고 말했다.

관련기사